Este módulo es un recurso para los catedráticos

Ejercicios

Ejercicio n.° 1: Divulgación responsable

Haga que los estudiantes investiguen cómo las compañías tecnológicas más grandes como Facebook, Google y Microsoft manejan sus informes de vulnerabilidades. Pídales que respondan las siguientes preguntas:

- ¿Qué mecanismos tienen para facilitar el proceso de informar acerca de sus vulnerabilidades?

- ¿Qué tipo de recompensas ofrecen a los investigadores de seguridad?

- ¿La divulgación responsable debería estar protegida por la ley? ¿Por qué lo crees?

- ¿Deberían pagarles a los investigadores de seguridad para que encuentren y divulguen las vulnerabilidades?

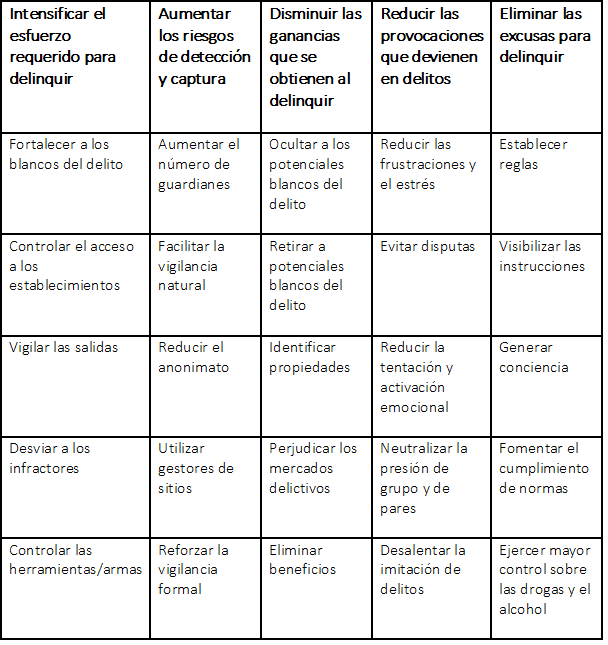

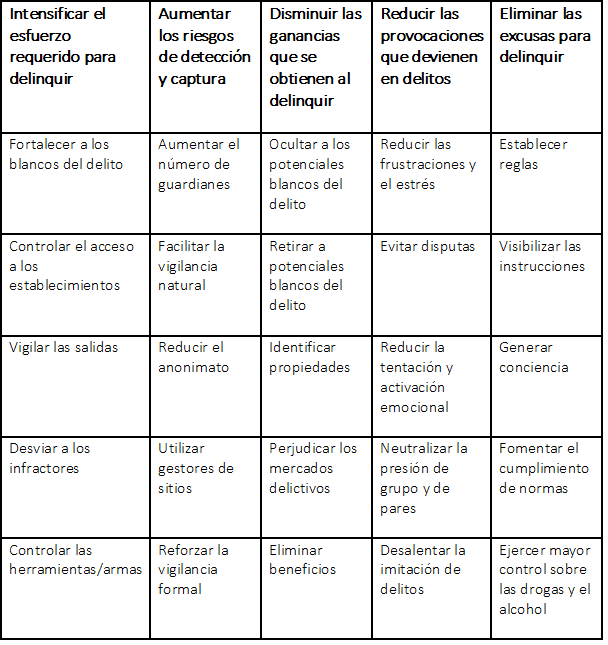

Ejercicio n.° 2: Prevención situacional de delitos

Cornish y Clarke (2003) propusieron cinco estrategias y 25 técnicas (con cinco técnicas en cada estrategia) para prevenir y reducir los delitos. Pida a los estudiantes que elijan un delito cibernético y que llenen la tabla con aquellas técnicas de seguridad cibernética que podrían usarse para prevenir o reducir ese delito.

Adicionalmente, los estudiantes deben estar preparados para responder la siguiente pregunta:

- ¿Alguna(s) de las técnicas no puede aplicarse al delito cibernético que elegiste? Justifica tu respuesta.

Ejercicio n.° 3: Detección, respuestas, recuperación y preparación

Pida a los estudiantes que hagan una investigación para identificar un incidente de los últimos dos años que haya involucrado a una organización privada o agencia estatal. Los estudiantes deben ir preparados para debatir en clase sobre el incidente de seguridad cibernética y sus respuestas a las siguientes preguntas.

Preguntas para debatir

- ¿Cómo se detectó el incidente de seguridad cibernética?

- ¿Cómo respondió la organización o agencia ante el incidente?

- ¿Qué acciones tomó la organización o agencia para recuperarse del incidente?

- ¿Estaba preparada la organización o agencia frente al incidente? ¿Por qué lo crees?