Cette section contient du matériel destiné à soutenir les enseignantes et enseignants et à fournir des idées de discussions interactives ainsi que des analyses de cas sur le sujet qui fait l’objet du cours.

Demandez aux étudiant(e)s de faire des recherches sur la façon dont les plus grandes entreprises de technologie, telles que Facebook, Google et Microsoft, traitent les signalements de vulnérabilités. Demandez-leur de répondre aux questions suivantes :

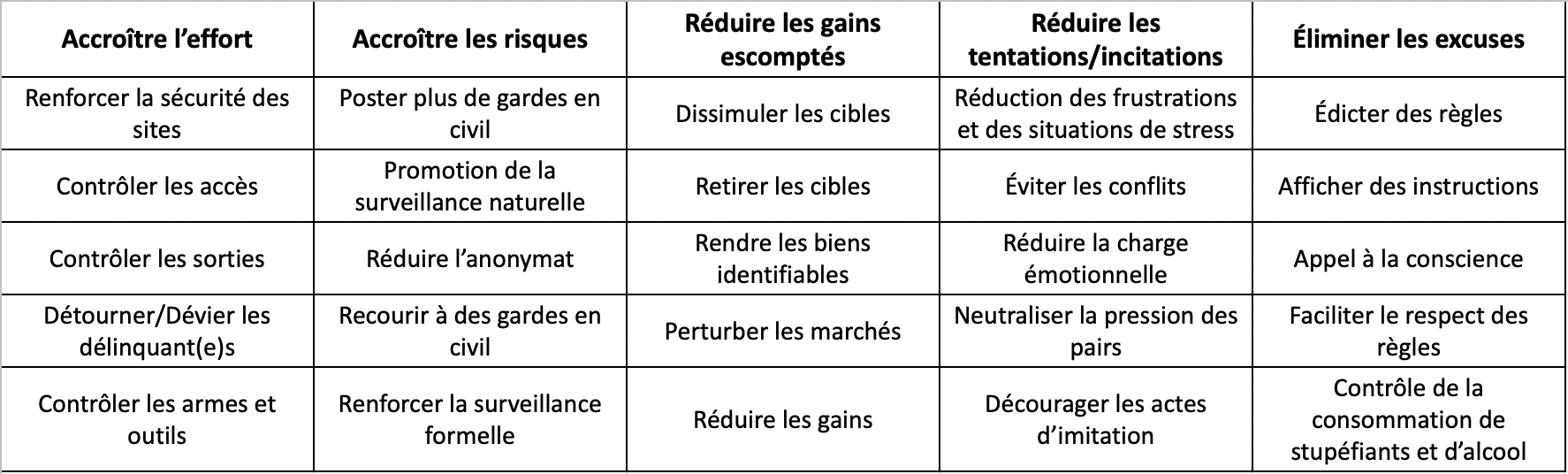

Cornish et Clarke (2003) ont dressé une liste de cinq objectifs et 25 stratégies (chaque objectif compte cinq stratégies) visant à prévenir et à enrayer les agissements criminels. Demandez à vos étudiant(e)s de choisir un type de cyberinfractions et de sélectionner, dans le tableau ci-dessous, les techniques de cybersécurité qu'ils utiliseraient pour prévenir ou réduire ce type d’agissements criminels.

Les étudiant(e)s devront également préparer leur réponse à la question suivante :

Demandez à vos étudiant(e)s de mener des recherches pour trouver un cas d’incident de cybersécurité ayant impliqué une organisation privée ou un organisme public au cours des deux dernières années. Les étudiant(e)s doivent se préparer à discuter en classe de l'incident de cybersécurité qu'ils ont choisi et préparer leur réponse aux questions ci-après :