La cybercriminalité organisée peut comprendre des groupes criminels organisés qui s’engagent dans la cybercriminalité et des cybercriminels ou d’autres groupes qui ne répondent pas aux critères établis par la Convention contre la criminalité organisée et qui se livrent à des activités généralement associées à la criminalité organisée. En ce qui concerne le premier type de cybercriminalité organisée (image 1 ci-dessous), il est prouvé que des groupes criminels organisés traditionnels se sont livrés à la cybercriminalité organisée (ONUDC, 2013 ; ONUDC, 2012). Des études ont également montré que des groupes criminels organisés ont exploité les opportunités que leur offrent les technologies de l’information et de la communication pour commettre des infractions relevant de la cybercriminalité. Plus précisément, des études ont montré que des groupes criminels organisés ont utilisé les technologies de l’information et de la communication pour exploiter de nouveaux marchés en ligne (par exemple, les jeux d’argent sur Internet) (Wang et Antonopoulos, 2016 : Kshteri, 2010). Par exemple, en 2016, des membres de Camorra et ‘Ndrangheta ont été interpellés pour leurs rôles dans un réseau de jeux d’argent sur Internet (OCCRP, 2016 ; Reuters, 2016). En outre, les groupes criminels organisés se sont également livrés à la cybercriminalité pour faciliter leurs activités hors ligne relevant de la criminalité organisée. Par exemple, un groupe criminel organisé qui trafiquait de la drogue a engagé des pirates informatiques pour accéder aux systèmes informatiques du port d’Anvers en Belgique qui contenait des données sur les conteneurs (Bateman, 2013 ; Glenny, 2017).

Les groupes criminels organisés se livrant à la cybercriminalité organisée peuvent ou non agir exclusivement dans le cyberespace. En effet, des études ont élargi la notion de criminalité organisée pour inclure les activités motivées par un certain avantage direct ou indirect qui se déroulent en tout ou partie en ligne (Grabosky, 2007 ; Broardhurst et al., 2014). Ces groupes peuvent donc fonctionner partiellement, principalement ou uniquement en ligne. Bien qu’il y ait eu des cas de réseaux qui ont été formés et/ou qui ont fonctionné exclusivement et/ou principalement en ligne (par exemple, Shadowcrew) (pour des informations sur ces types de réseaux, voir Leukfeldt, Kleemans et Stol, 2017 ; Leukfeldt, Kleemans et Stol, 2016a ; Leukfeldt, Kleemans et Stol, 2016b ; Choo et Smith, 2008 ; Choo, 2008), des études sur la création et le développement des réseaux cybercriminels organisés ont montré que la proximité géographique et les contacts hors ligne jouent un rôle important dans la formation et l’expansion (par le recrutement) de ces réseaux (Broadhurst et al., 2014 ; Leukfeldt, Kleemans et Stol, 2017 ; Leukfeldt, Lavorgna et Kleemans, 2017, pp. 292-293). Par exemple, des zones sensibles et des hubs de réseaux cybercriminels organisés ont été identifiés en Europe de l’Est (Bhattacharjee, 2011 ; Kshetri, 2013 ; Broadhurst et al., 2014, p. 3). En outre, Europol a révélé que « les escroqueries d’ingénierie sociale visant les citoyens de l’UE sont réalisées par des groupes criminels organisés d’Afrique de l’Ouest » [traduction non officielle] (Europol, 2018, p. 13)

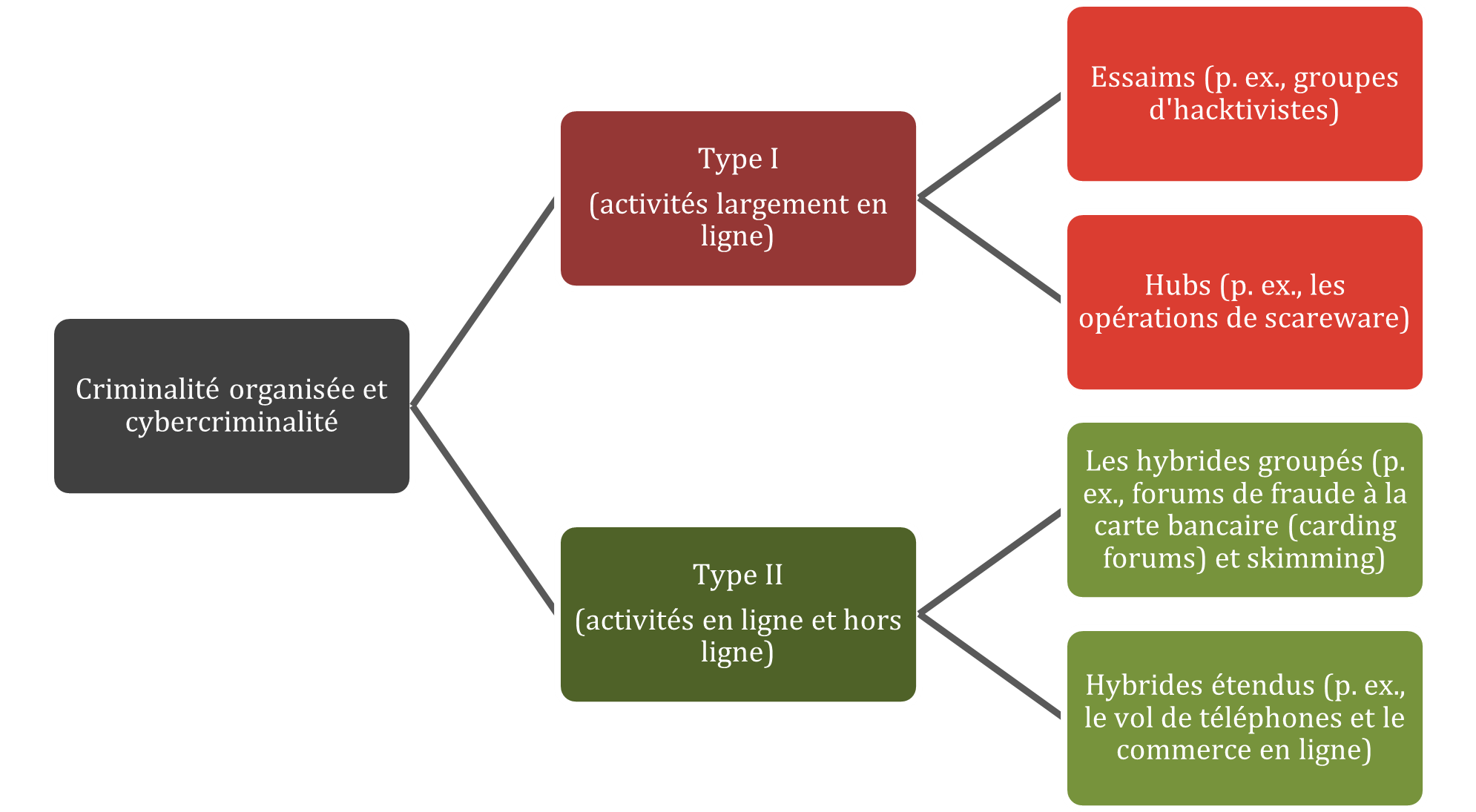

L’étendue de l’organisation de la cybercriminalité organisée est encore largement inconnue (Lavorgna, 2016). Les preuves empiriques de la structure de la cybercriminalité organisée, des groupes impliqués dans ce type de cybercriminalité et des types d’infractions commises relevant de la cybercriminalité sont rares (ONUDC, 2013, p. 45). Néanmoins, des typologies ont été élaborées grâce aux données disponibles concernant les liens entre la criminalité organisée et la cybercriminalité sur la base du « degré d’implication des groupes dans des activités en ligne (par opposition à des activités hors ligne) et de la structure des associations au sein du groupe » (BAE Systems Detica and London Metropolitan University, 2012, cité dans ONUDC, 2013, p. 46). En particulier, trois grands types de groupes ont été identifiés : les groupes qui fonctionnent principalement en ligne et commettent des infractions relevant de la cybercriminalité (type I) ; ceux qui agissent hors ligne et en ligne et se livrent à des infractions et à des infractions relevant de la cybercriminalité (type II) (voir image 1) ; et ceux qui utilisent uniquement les technologies de l’information et de la communication pour faciliter la commission d’infractions hors ligne (type III, non représenté sur l’image 1).

Source : Image obtenue dans ONUDC (2013). Draft Comprehensive Study on Cybercrime. p. 46. [traduction non officielle]

Une distinction supplémentaire est faite entre chaque type de groupe (BAE Systems Detica and London Metropolitan University, 2012 ; ONUDC, 2013 ; Broadhurst et al., 2014). :

Certains groupes criminels qui se livrent à la cybercriminalité organisée défient les notions traditionnelles de criminalité organisée. Prenons, par exemple, la définition de la criminalité organisée figurant dans la Convention des Nations Unies contre la criminalité transnationale organisée. Cette définition prévoit que le groupe doit exister « depuis un certain temps » ; néanmoins, cette période n’est pas définie dans la Convention et l’interprétation de « depuis un certain temps » a varié. D’autre part, le groupe n’a pas besoin de continuité dans sa composition. Dans ces conditions, un essaim pourrait-il remplir cette condition ?

Les individus au sein de ces groupes ont différents rôles et niveaux d’importance au sein de ces groupes. Certains individus sont considérés comme essentiels au groupe et à ses opérations, tandis que d’autres sont considérés comme non essentiels, peut-être même remplaçables. Les premiers comprennent le leader et certains membres principaux qui sont indispensables au succès des activités du groupe, qui dépend de l’infraction ou des infractions commise(s) relevant de la cybercriminalité (par exemple, les programmeurs informatiques, les spécialistes du piratage informatique, les experts techniques, les extracteurs/mineurs de données et les experts financiers, pour n’en citer que quelques-uns) (National Cyber Security Centre, 2017, pp. 5-6 ; ONUDC, 2013, p. 46). Les individus considérés comme non-essentiels sont, par exemple, les mules financières. Ces individus sont recrutés (sciemment ou non) par les criminels et travaillent pour eux, transfèrent des biens entre tiers et ont été utilisés pour blanchir de l’argent (Maras, 2016).

En 2018, un groupe criminel qui se livrait à la cybercriminalité organisé a été impliqué dans une attaque qui a compromis le courrier électronique d’une entreprise (semblable au harponnage et au whaling, examinés dans le Module 2 sur les principaux types de cybercriminalité), qui a amené les cibles à effectuer des virements électroniques d’argent aux auteurs de cette infraction informatique qui se faisaient passer pour des entités légitimes avec qui les entreprises travaillaient (voir Opération Wire Wire, FBI, 2018). Lors de cet incident, des mules financières aux États-Unis ont reçu une offre d’emploi pour effectuer des virements électroniques et/ou ont été recrutées pour créer des sociétés écrans et ouvrir des comptes bancaires pour que ces sociétés écrans puissent recevoir le produit de la fraude en ligne. Une fois l’argent transféré dans les comptes bancaires contrôlés par la mule financière, cette dernière gardait une partie du produit de l’infraction (convenue avec son recruteur et/ou des membres du groupe) et transférait l’argent dans une banque en Pologne ou en Chine (Neil, 2018). Les mules financières, et autres membres non essentiels des groupes cybercriminels qui se livrent à des activités relevant de la criminalité organisée, sont des personnes de passage, participant aux activités du groupe qu’en cas de besoin et/ou jusqu’à ce qu’elles atteignent leur objectif.

Des cybercriminels organisés ont déployé Koobface (une anagramme de Facebook), un ver informatique conçu pour se propager via les plateformes de réseaux sociaux. Ce logiciel malveillant se répand en envoyant des messages via les réseaux sociaux des utilisateurs à partir les comptes infectés de leurs amis. Ce message comportait un lien vers une vidéo. Lorsque les utilisateurs cliquaient sur le lien contenu dans le message, ils étaient dirigés vers un site web contenant la vidéo. Une fois sur ce site, les utilisateurs étaient invités à télécharger une mise à jour ou un codec vidéo afin de voir la vidéo, qui était en réalité le logiciel malveillant. Le malware avait de nombreuses fonctions différentes parmi lesquelles sa capacité à récolter les données et les clés de licence des systèmes infectés, à rediriger le trafic Internet à des fins lucratives et à télécharger du contenu sur les systèmes des utilisateurs.

Pour plus d’informations, voir Richmond, Riva (2012). Web Gang Operating in the Open. New York Times, 16 janvier 2012.

La jurisprudence a révélé que les cybercriminels et/ou les membres de groupes criminels organisés qui se livrent à la cybercriminalité ont été mis en examen/inculpés pour des chefs d’accusation utilisés pour poursuivre en justice les criminels organisés. Par exemple, aux États-Unis, des membres actifs de marchés illicites en ligne (par exemple, Carders.su, AlphaBay) ont été inculpés pour des infractions d’entente et de racket. L’entente constitue la participation à un groupe criminel organisé, en vertu de la Convention des Nations Unies contre la criminalité transnationale organisée. Le racket est initialement une infraction issue des pays de common law (voir le Module 2 de la série de modules sur la criminalité organisée).

Les marchés illicites en ligne (ou marchés noirs) ont été considérés comme une entreprise délictueuse, « un groupe d’individus ayant une hiérarchie identifiée, ou une structure comparable, engagé dans une activité criminelle importante » (FBI, n.d.). Les forums en ligne, tels que les maintenant défunts AlphaBay, DarkMarket, Darkode et Carder.su, ont des hiérarchies clairement définies (administrateurs, modérateurs et classement de membres en fonction de leurs privilèges) (Maras, 2016). Les personnes cherchant à accéder à ces forums devaient être recommandées par des membres existants (ICE, 2017). Il en va de même pour d’autres marchés illicites en ligne fermés. C’est le cas de Silk Road, le tristement célèbre site (aujourd’hui défunt) de darknet qui vendait principalement des drogues illicites et était également considéré comme une entreprise délictueuse. L’administrateur du site, Ross Ulbricht, obtenait un pourcentage sur chaque vente, réglementait et contrôlait étroitement l’activité sur le site, avait recours à des modérateurs pour surveiller et appliquer les règles du site et agissait si ces règles n’étaient pas respectées (United States v Ross William Ulbricht, 2016 ; Maras, 2016). Cette application des règles est essentielle car le succès des marchés noirs dépend essentiellement de « la confiance [qui] est primordiale lorsque l’on compte sur d’autres personnes en situation de risque élevé et de vulnérabilité pour fournir des produits et des services, en particulier lorsque les transactions sont de nature illicite. Les victimes de défauts de livraison ou de contrefaçons ne peuvent pas le signaler à la police car elles ont adopté un comportement illégal » (Maras, 2016, p. 344).

La poursuite en justice de Ross Ulbricht par les États-Unis a attiré l’attention du monde entier sur le darknet et les activités illicites qui se déroulent dans cet espace.

Lisez:

Pour des affaires similaires, veuillez consulter le portail SHERLOC de l’ONUDC.