Les progrès technologiques, en particulier les technologies de communication de l'information rendues possibles par les smartphones et Internet, façonnent et facilitent les infractions de trafic et de traite et créent de nouveaux obstacles pour leur détection et les enquêtes. Cette partie du Module examinera la manière dont les technologies peuvent être utilisées pour prévenir, détecter, intervenir et finalement contrecarrer ces crimes. Elle examinera également un autre aspect crucial de cette utilisation de la technologie; c'est-à-dire la manière dont les États, les organismes chargés de l'application de la loi et les organismes privés collectent, conservent et utilisent les informations recueillies au cours de ces processus d'enquête. Ces actions soulèvent toutes des préoccupations potentielles concernant la confidentialité des données personnelles (pour plus d'informations, consultez le Module 10 de la cybercriminalité sur la protection de la vie privée et des données).

Il y a un intérêt croissant pour trouver des moyens «d'exploiter la technologie» pour perturber les réseaux de traite de personnes et de trafic illicite de migrants. Par exemple, les autorités répressives utilisent la technologie pour identifier les trafiquants et les passeurs et l'exploration de données pour identifier les transactions suspectes (Latonero, 2012, p. V; Commission européenne, 2016). La technologie aux frontières est de plus en plus utilisée. Cela influence la facilité de circulation mais offre également une opportunité de lutter contre le trafic illicite de migrants, à condition que les forces frontalières aient une formation suffisante en la matière et puissent identifier les indicateurs de trafic. La technologie peut également faciliter l'enregistrement, le stockage, l'analyse et l'échange d'informations relatives aux victimes identifiées de la traite. En outre, des éléments de preuve indiquant que des suspects ont apposé de faux identifiants d'appels ou des logiciels espions peuvent être utilisés pour réfuter les allégations d'association innocente et prouver une intention criminelle. Les réservations de vol et les registres bancaires des retraits d'espèces à l'étranger aident à prouver le trafic transnational.

Parmi les autres sources de preuves numériques utiles et souvent incriminantes figurent :

L'utilisation de ces preuves numériques permet de construire des cas plus solides. Cela peut également appuyer les récits des victimes et des témoins lorsqu'ils déposent. En l'absence de victimes ou de témoins pour témoigner, les procureurs et les autorités peuvent utiliser uniquement les éléments de preuve numériques pour porter les affaires devant les tribunaux et obtenir des condamnations (voir le Module 4 sur l’introduction à la criminalistique informatique, le Module 5 concernant les enquêtes sur la cybercriminalité et le Module 6 sur les aspects pratiques des enquêtes sur la cybercriminalité et de la criminalistique numérique de la série de Modules universitaires sur la cybercriminalité).

Les preuves numériques peuvent provenir des pièces à conviction saisies sur des migrants ou des victimes de la traite, ou de suspects. Les enquêtes des forces de l’ordre sont menées dans le but d’identifier, d’enquêter et d’obtenir des preuves qui aboutiront finalement à des poursuites contre les trafiquants et à la protection des victimes. En ce qui concerne la criminalité transnationale organisée, la coopération est nécessaire. Par exemple, l'opération Cross Country du FBI des USA, qui a été menée pour la 11ème fois en 2017 en coopération avec d'autres pays (Canada, Royaume-Uni, Philippines, Thaïlande et Cambodge), a effectué hors ligne les activités de l’opération (par exemple dans des bars, des casinos et des relais routiers) et en ligne, et cela a entraîné l’arrestation de 120 trafiquants (FBI, 2017).

Les concepts d'enquête et de dissuasion convergent lorsqu'il s'agit de la présence virtuelle des forces de l'ordre, souvent sous la forme de profils « catfish (faux profils) » créés pour piéger les criminels organisés opérant en ligne. L'utilisation de faux profils peut permettre de rassembler des preuves numériques dans le cadre d'une enquête. Ils peuvent également avoir un effet dissuasif: si un trafiquant potentiel craint d’être en contact avec un policier, il est moins susceptible de prendre ce risque. Cependant, il faut tenir compte des juridictions qui interdisent les opérations de provocation ou d’infiltration.

Le principal obstacle aux enquêtes est le temps requis pour les mener et l’impossibilité de se livrer à des activités criminelles, à l'exception des opérations «d'infiltration» autorisées. La technologie peut être mise à profit pour réduire le temps requis pour identifier les auteurs des infractions et les victimes et pour supprimer de manière proactive le contenu relatif à la traite et au trafic. Par exemple, les ‘chatbots (agents conversationnels)’ peuvent être utilisés pour engager des conversations simultanées avec des milliers d'auteurs d’abus en ligne. Il convient de noter que l’approbation éthique pour certaines techniques de recherche peut être difficile à obtenir, ce qui peut affecter les progrès des enquêtes, en particulier lorsque les juridictions n’ont pas la volonté politique de coopérer.

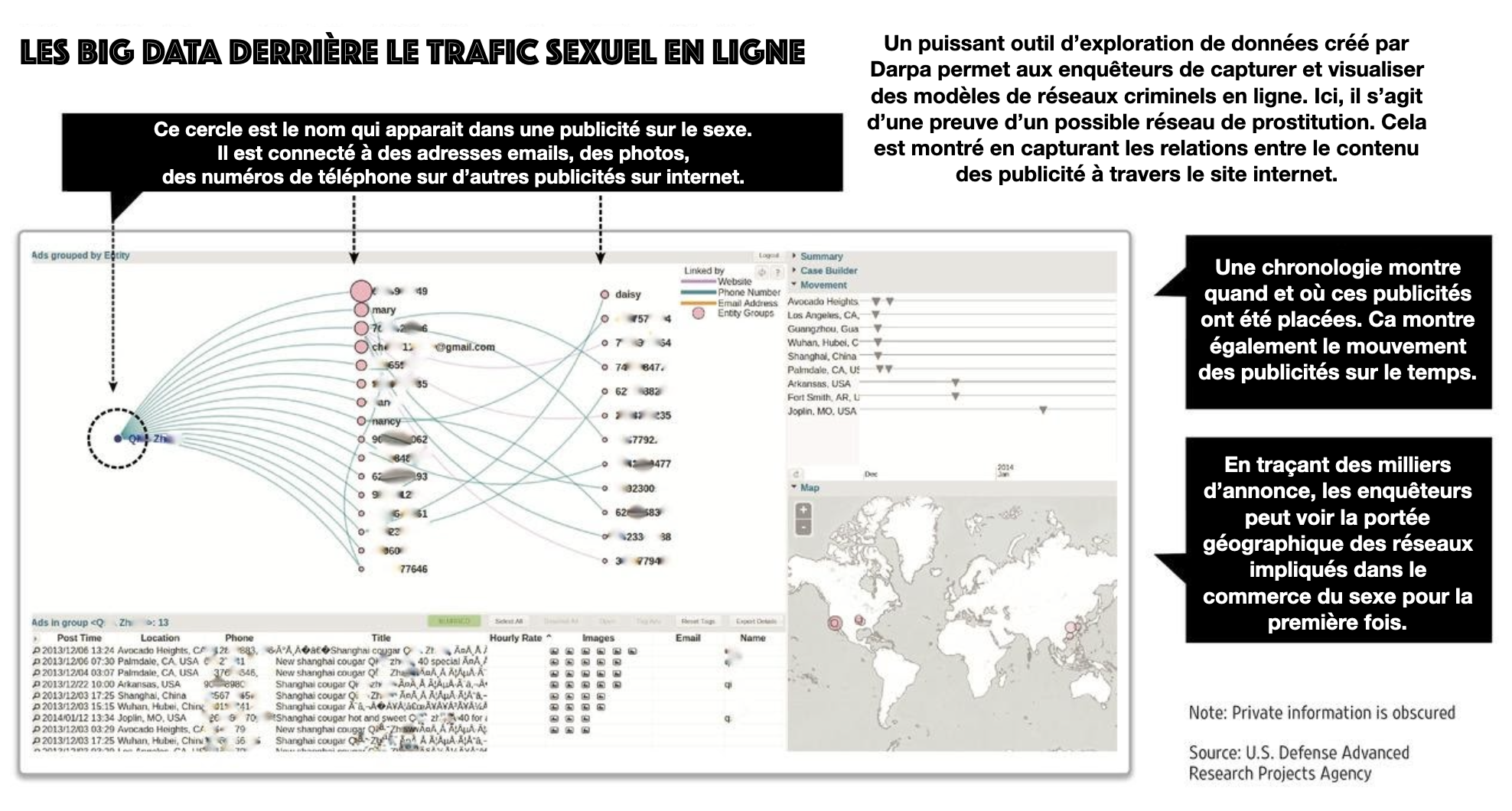

L'utilisation de robots d'exploration de sites Web et d'outils d'exploration de données constitue un autre moyen de surmonter les obstacles aux enquêtes. Dans le cadre de son programme Memex, la DARPA (Agence pour les projets de recherche avancée de défense) a développé des outils permettant d'identifier les trafiquants de personnes et les victimes de la traite. Dans le cadre de Memex, des robots d'exploration de sites Web et des outils d'exploration de données ont été développés pour répertorier les publicités en ligne (sur le Web visible et profond) et créer des bases de données contenant ces informations. En particulier, ces outils (tels que DIG et TellFinder) combinent des publicités, téléchargent du contenu, identifient des liens entre des éléments téléchargés, ajoutent des bases de données, et permettent des requêtes de base de données (Karaman, Chen et Chang, ND; Pellerin, 2017). Les informations contenues dans ces bases de données sont exploitées pour identifier les tendances et les modèles, lesquels sont cartographiés dans des formats visuels. Cette cartographie permet d'identifier les échéances et les mouvements des victimes (voir l’ image ci-dessous).

Les photos prises avec un téléphone portable ou un appareil photo numérique contiennent des métadonnées (voir également le Module 4 de la cybercriminalité: sur l’introduction à la criminalistique informatique). Ces métadonnées, appelées données Exif, contiennent des informations sur l'appareil photo utilisé ainsi que sur l'image elle-même, telles que ses dimensions et son format. Les données Exif peuvent faire correspondre des images à des périphériques en la possession d'un suspect. De même, les données Exif peuvent aider à fournir les dates auxquelles les images ont été capturées et les crimes commis. Les photos et la géolocalisation peuvent également être utilisés pour déterminer le lieu où un événement important s'est produit.

Les données GPS peuvent être utilisées pour suivre l’emplacement et l’historique des appareils. En 2011, dans un cas aux États-Unis, un homme a plaidé coupable pour des infractions de traite après avoir publié les services commerciaux d'un mineur sur Backpage. Les enquêteurs ont pu utiliser les données GPS de la voiture d'un trafiquant pour déterminer l'emplacement de plusieurs clients (Latonero, 2011). Un autre exemple d'utilisation de la technologie par satellite est le projet d'observatoire géospatial de l'esclavage entrepris par l'Université de Nottingham, qui utilise des renseignements géospatiaux pour détecter des cas d'esclavage. En 2016, le Telegraph a rapporté que cette recherche avait été utilisée pour découvrir cinq camps de travail inconnus au Bangladesh soupçonnés d'utiliser des enfants esclaves

Toute action visant à exploiter la technologie pour lutter à la fois contre le trafic illicite de migrants et la traite des personnes implique inévitablement une coopération entre le secteur privé - développement de logiciels et partage de données et d'informations - et les organes d’application de la loi et les services chargés des poursuites. En 2018, l'Initiative mondiale contre la criminalité transnationale a annoncé l'initiative Tech contre la traite (TAT), une collaboration entre des entreprises technologiques mondiales, des organisations de la société civile et les Nations Unies afin de soutenir l'éradication du travail forcé et de la traite des personnes en utilisant la technologie.

Parmi les contributions du secteur privé, il faut citer Microsoft, qui a organisé des forums universitaires dans ce domaine et mis au point un outil (PhotoDNA) en 2009 permettant d'analyser des images d'abus sexuels sur enfants, qui peut être utilisé (gratuitement) par les forces de l'ordre et les entreprises pour localiser et supprimer les images d'abus sexuels sur enfants. D'autres sociétés ont également mis au point un logiciel permettant d'identifier les enfants victimes de la traite grâce à une analyse des liens. Par exemple, Thorn’s Spotlight est utilisé pour identifier les publicités en ligne concernant les relations sexuelles avec des enfants mineurs en analysant de grandes quantités de données extraites de publicités en ligne afin d’identifier des modèles et des connexions (Thorn, non daté). Cet outil a été utilisé dans des opérations d’infiltration des forces de l’ordre, telles que l'opération Cross Country (Thorn, non datée).

Les banques peuvent également jouer un rôle dans le processus de détection. L’un des instruments par le biais duquel les institutions financières participent à la lutte contre la traite est l’initiative du Liechtenstein, qui encourage l’innovation dans le secteur financier pour lutter contre la criminalité. Toutefois, une analyse complète de cette initiative, les modèles bancaires et les exigences en matière de rapports ne relèvent pas du cadre de ce module (voir l’article de l’Economist sur les logiciels de détection de la traite des personnes).

Les organisations de lutte contre la traite utilisent des plateformes de médias sociaux, telles que Facebook et Twitter, pour communiquer des renseignements sur la traite des personnes et le trafic illicite de migrants, publier des informations et des liens sur des affaires de traite et de trafic et des actualités pertinentes, communiquer avec d'autres organisations ayant des objectifs similaires, et afficher les opportunités d'implication de la société civile dans les campagnes de lutte contre la traite et le trafic illicite de migrants(Latonero, 2012)., (Latonero, 2012).

Ces organisations utilisent également des plateformes de partage de vidéos (telles que YouTube) pour éduquer le public sur la traite des personnes et le trafic illicite de migrants. Par exemple, le projet Polaris - une ONG qui s’emploie à combattre et à prévenir la traite - utilise des plateformes de médias sociaux et de partage de vidéos pour sensibiliser le public, et a également lancé un service de messagerie texte (BeFree), disponible 24h / 24 et 7j / 7, où les victimes et les survivants de la traite de personnes peuvent recevoir une assistance.

Des mécanismes de signalement des témoins et des victimes par téléphone ou par Internet ont été mis en place. L'initiative conjointe de l'autorité régulatrice du marché du travail de Bahreïn et de la société de télécommunications VIVA, qui fournit des cartes SIM aux travailleurs expatriés qui arrivent dans le pays, permet de signaler les cas d'abus.

Le crowdsourcing, c’est-à-dire «le fait d’accepter un travail traditionnellement exercé par un agent désigné (généralement un employé) et de le sous-traiter à un vaste groupe de personnes généralement indéterminé sous la forme d’un appel ouvert» (Howe, 2006), a été appliqué aux initiatives de lutte contre la traite (Latonero, 2012, p. 20-21). Une application particulièrement innovante, TraffickCam, invite le public à télécharger des photos des chambres d’hôtel dans lesquelles ils séjournent, afin de pouvoir créer une base de données participative avec les images et les caractéristiques des chambres pour localiser l’endroit où les victimes de la traite sont détenues et/ou maltraitées. Cette identification est rendue possible en examinant les environs des photos ou des vidéos postées représentant la victime.

C’est un domaine qui dépendra des niveaux de sensibilisation à la traite dans une juridiction donnée. En tant que conférencier, vous pouvez demander à vos étudiants de discuter des niveaux de sensibilisation actuels dans leur pays et de la manière dont cette sensibilisation pourrait être améliorée, si nécessaire.